En esta ocasión vamos a configurar el firewall de Suse Linux desde la interfaz gráfica. Existen varias formas de iniciar el firewall, por lo que no describiré aqui todas, y un método es accesando al Control Center de Yast en Security and Users > Firewall.

Existen varias formas de iniciar el firewall, por lo que no describiré aqui todas, y un método es accesando al Control Center de Yast en Security and Users > Firewall. Lo primero es seleccionar cuando va a arrancar el firewall.

Lo primero es seleccionar cuando va a arrancar el firewall.

En la sección de interfaces nos aparecerán las interfaces, es decir tarjetas de red, que tengamos configurados en nuestro Suse. Desde aca, para cada una de las interfaces al seleccionarlas, le podemos asignar un tipo particular de red: Si la tarjeta es de mi red interna, externa o de la red perimetral (DMZ).

Desde aca, para cada una de las interfaces al seleccionarlas, le podemos asignar un tipo particular de red: Si la tarjeta es de mi red interna, externa o de la red perimetral (DMZ). En el selector de Allowed services for selected zone, podemos seleccionar una red en particular y con el boton de Add, agregamos los servicios de red que permitiremos para la zona.

En el selector de Allowed services for selected zone, podemos seleccionar una red en particular y con el boton de Add, agregamos los servicios de red que permitiremos para la zona.

Es de observar que en el listado de servicios, solo aparecen los más tradicionales. Si quisieramos algo mas especifico pulsamos sobre el botón de Avanzado. Al seleccionar los servicios de la red interna, vemos que todo esta en gris. Por Default, proteger de ataques de la red interna esta desactivado, asi que activaremos el recuadro inferior que dice Protect Firewall from internal Zone.

Al seleccionar los servicios de la red interna, vemos que todo esta en gris. Por Default, proteger de ataques de la red interna esta desactivado, asi que activaremos el recuadro inferior que dice Protect Firewall from internal Zone. Como opcional podemos enmascarar nuestras redes y puertos como configuración del Firewall.

Como opcional podemos enmascarar nuestras redes y puertos como configuración del Firewall. El enmascaramiento lo que hace es redireccionar los puertos solicitados hacia otro numero de puerto (imaginemos el puerto destino 80 hacia el 8080).

El enmascaramiento lo que hace es redireccionar los puertos solicitados hacia otro numero de puerto (imaginemos el puerto destino 80 hacia el 8080). Tambien podemos indicar que servicios aceptarán paquetes de broadcast para cada una de las zonas.

Tambien podemos indicar que servicios aceptarán paquetes de broadcast para cada una de las zonas. Como último paso, configuramos el nivel de detalle de las bitácoras y registro de eventos que queremos para el firewall (es decir los Logs).

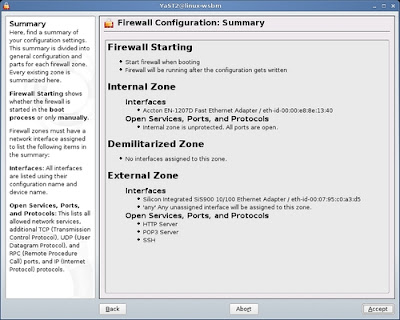

Como último paso, configuramos el nivel de detalle de las bitácoras y registro de eventos que queremos para el firewall (es decir los Logs). Finalmente, la pantalla con el detalle de nuestras configuraciones. Si estamos de acuerdo, procederemos a pulsar Accept, de lo contrario en los botones de Back o Abort.

Finalmente, la pantalla con el detalle de nuestras configuraciones. Si estamos de acuerdo, procederemos a pulsar Accept, de lo contrario en los botones de Back o Abort.

Adicional al firewall, podemos hacer uso del comando Iptables, a manera de crear reglas de acceso y fortalecer el firewall.

Home » Linux » Configurando el Firewall de SuSe

domingo, 7 de agosto de 2011

Configurando el Firewall de SuSe

Suscribirse a:

Enviar comentarios (Atom)

muy ilustrativo, gracias

ResponderEliminar