Oracle 11G Express Edition (XE) esta actualmente en fase beta y he decidido probarlo para ver sus características.

Limitaciones de la versión XE:

Una vez descargado el instalador (Que pesa unos 250MB), procedemos a ejecutarlo.

Le indicamos la carpeta destino de la instalación

Le indicamos la carpeta destino de la instalación

Y establecemos la contraseña para las cuentas del SYS y del SYSTEM

Y establecemos la contraseña para las cuentas del SYS y del SYSTEM

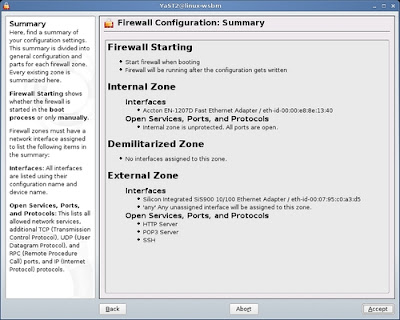

El resumen de la instalación. Observa que el listener de la base será en el puerto 1521 (Default) y el puerto para las conexiones web 8080. Si estuviera en uso lo indica y pide otro numero de puerto.

El resumen de la instalación. Observa que el listener de la base será en el puerto 1521 (Default) y el puerto para las conexiones web 8080. Si estuviera en uso lo indica y pide otro numero de puerto.

Al finalizar la instalación accesamos al sitio de administración http://localhost:8080/apex y desde alli podemos accesar a los datafiles, info de las sesiones y al archivo de parametros de la base de datos.

Al finalizar la instalación accesamos al sitio de administración http://localhost:8080/apex y desde alli podemos accesar a los datafiles, info de las sesiones y al archivo de parametros de la base de datos.

Algo que me llamó la atención, comparando esta versión con el 10g XE, no esta incluída la consola web para consultas SQL, ni las herramientas web para crear tablas, usuarios y roles-permisos. Esto posiblemente se deba a ser versión beta, esperemos que en las versiones finales si se incluyan.

Algo que me llamó la atención, comparando esta versión con el 10g XE, no esta incluída la consola web para consultas SQL, ni las herramientas web para crear tablas, usuarios y roles-permisos. Esto posiblemente se deba a ser versión beta, esperemos que en las versiones finales si se incluyan.

Limitaciones de la versión XE:

- Unicamente un procesador. Así que si tenemos más de uno en nuestro server o equipo no los utilizará.

- Unicamente una instalación por equipo (Una instancia).

- Hasta 1 GB de memoria RAM.

- Sin soporte para HTTPS.

- La cantidad máxima para datos de usuario es de 11GB (comparado con 10G que era 4GB creo que es mas que suficiente para ser una versión gratuita).

Una vez descargado el instalador (Que pesa unos 250MB), procedemos a ejecutarlo.

Le indicamos la carpeta destino de la instalación

Le indicamos la carpeta destino de la instalación

Y establecemos la contraseña para las cuentas del SYS y del SYSTEM

Y establecemos la contraseña para las cuentas del SYS y del SYSTEM

El resumen de la instalación. Observa que el listener de la base será en el puerto 1521 (Default) y el puerto para las conexiones web 8080. Si estuviera en uso lo indica y pide otro numero de puerto.

El resumen de la instalación. Observa que el listener de la base será en el puerto 1521 (Default) y el puerto para las conexiones web 8080. Si estuviera en uso lo indica y pide otro numero de puerto.

Al finalizar la instalación accesamos al sitio de administración http://localhost:8080/apex y desde alli podemos accesar a los datafiles, info de las sesiones y al archivo de parametros de la base de datos.

Al finalizar la instalación accesamos al sitio de administración http://localhost:8080/apex y desde alli podemos accesar a los datafiles, info de las sesiones y al archivo de parametros de la base de datos.

Algo que me llamó la atención, comparando esta versión con el 10g XE, no esta incluída la consola web para consultas SQL, ni las herramientas web para crear tablas, usuarios y roles-permisos. Esto posiblemente se deba a ser versión beta, esperemos que en las versiones finales si se incluyan.

Algo que me llamó la atención, comparando esta versión con el 10g XE, no esta incluída la consola web para consultas SQL, ni las herramientas web para crear tablas, usuarios y roles-permisos. Esto posiblemente se deba a ser versión beta, esperemos que en las versiones finales si se incluyan.